1 简介

1.1 目的

为了推进基础资源有价值的使用,我们基于执业主体身份,生成电子执业执照,面向全省执业机构、人员发放电子证照。结合互联网医院等应用专项建设,推动电子证照的普及应用。为了与现有的CA数字身份认证整合,我们统一了全省卫生健康多身份认证接口标准,实现了一套接口,支持多种身份的认证。机构可以根据自己的需要,不断扩展多种身份的认证,而不需要重新对接。大大降低了机构构建统一多身份认证的建设成本。

本指南指导医疗机构接入基础资源统一多身份认证,具体接口参见《团体标准-跨CA机构多证照身份认证应用接口规范》。

1.2 范围

本指南说明了医疗机构在使用跨CA多证照身份认证服务的具体应用场景,及具体的接入流程和相关场景下接口调用方式,力求给医疗机构接入身份认证服务提供是给有效支撑。

1.3 目标读者

本文档的阅读对象为医疗机构的信息科管理人员、医疗机构应用系统的开人员、测试人员、系统运维人员。

2 接入流程

2.1 整体说明

本服务聚焦在跨CA机构多证照身份认证方面,满足各医疗机构使用基础资源链的“跨CA机构多证照身份认证服务”,此服务实现了执业主体注册登记领证(执业机构和个人)、亮证、查证和认证服务,以及其它如基于执业主体身份的电子签名等扩展服务,能够满足各医疗机构智慧医院评审需求,可以实现:

1)推动医疗机构内电子证照应用

通过接入“跨CA机构多证照身份认证服务”,能够推动执业主体从领证、发证、亮证、查证等应用,推动电子证照在医疗机构各种服务场景的应用,包括但不限于互联网医疗执业人员的证照亮证应用,实体医院的电子屏亮证、执业主体基于证照的登录认证、实体医院内应用系统(LIS/HIS/PACS等)内基于电子证照的电子签名,医院网站的机构执业证的亮证等。

2)融合CA认证能力实现医疗机构内电子签名应用

通过接入“跨CA机构多证照身份认证服务”,能够满足医疗机构建立统一的电子认证服务体系和业务应用安全支撑体系的要求,支撑电子病历系统、HIS系统、LIS系统、PACS系统对CA认证服务的对接,满足医生、护士、医技人员对电子签名的使用需求。

3)支撑医疗机构满足智慧医院评审要求

通过接入“跨CA机构多证照身份认证服务”,可以支撑智慧医院评价中 “医疗机构电子执业证照存证上链,支持执业主体实现在线认证和亮证执业” 的要求。

2.2 接入流程

① 联系接入

医疗机构接入跨CA机构多证照身份认证服务可以联系相应的联系人员,具体如下:

支红杰 135 5022 0330

② 场景确定

医疗机构根据实际情况,明确医疗机构接入场景;跨CA机构多证照身份认证服务,适用于医疗机构内基于执业证照的医疗人员的身份认证,以及对医疗数据的电子签名/签章,具体适宜接入的医疗系统包括但不限于互联网医疗、HIS、LIS、PACS、处方流转等,以及医院内部的统一门户的登录等;可以实现医生、护士对处方、病历的电子签名和在院内的医疗系统或内亮证执业,出示的电子证照能够面向公众进行查询核验。

③ 资源准备

准备相应的硬件资源、网络资源,并依据医疗机构选择的部署模式(云服务、地市集中服务、本地服务等),有支撑方进行相应的系统部署或测试服务的开通。

④ 接入联调

医疗机构根据接入场景协调相应的医疗系统的开发单位,进行对接联调,我们有相应的支撑人员来支撑医疗机构的对接联调以及相应的测试工作。

⑤ 正式上线

为了能够支撑医疗机构的全面应用,可以遵循如下的步骤来正式上线:

1)提交申请表 如果医疗机构有数字证书及电子印章需求,则向卫健委提交申请表附录A,并加盖机构公章。如果只有电子证照的亮照需求,则向卫健委提交申请表附录B。

2)运营方受理医疗机构申请信息 运营方对医疗机构的申请材料进行核实;医疗机构等待核实结果;不满足要求运营方会联系医疗机构重新提交申请材料;满足要求运营方将受理申请。

3)接入服务正式开通 医疗机构提交申请得到卫健委批复后,可通知主体身份认证服务平台的运维人员开通应用接入的授权app_id和app_secret;接口鉴权详细参数见《跨CA机构多证照身份认证服务应用接口标准》6.4章节。

4)提供机构执业人员用户列表 医疗机构需提供单位的个人用户列表,以便导入用户信息授权后,用户可自助完成个人数字证书、电子印章、电子证照的申请和维护。执业人员用户表格见附录C。

5)正式启用 在系统及相关信息准备完成之后,可以根据医疗机构自己制定的推广过程(如:先医技后医生等),逐步上线实现全面应用。

3 典型应用场景

3.1 执业机构证照申领、出示、公众核验

执业机构可以申请机构的执业证,并且在实际场景中进行机构执业证照的展示,公众则可以通过跨证书认证机构多证照身份认证服务提供的小程序进行执业证照的核验。

机构的公开展示可以把证照信息、小程序码一并展示,便于公众通过小程序验证证照。

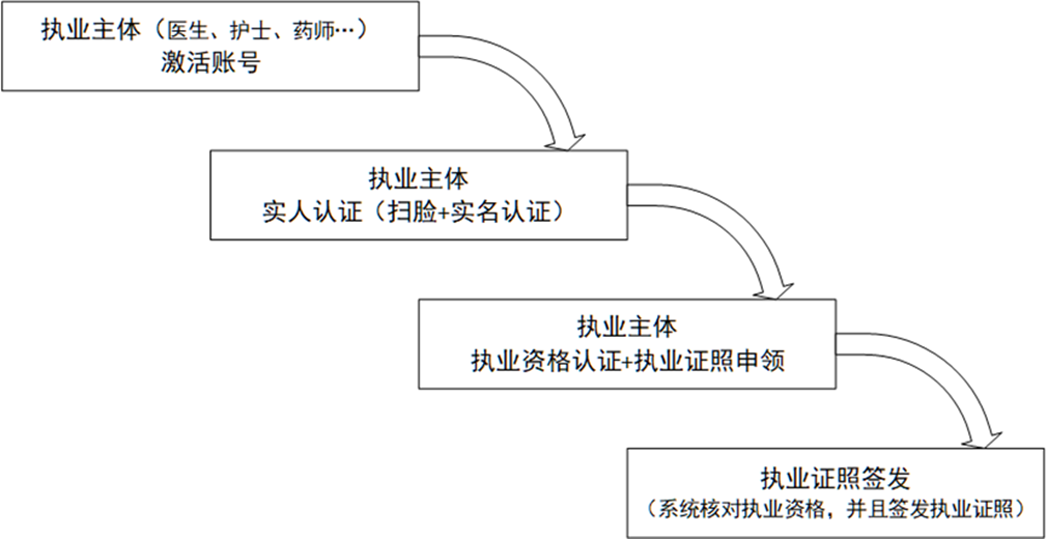

3.2 执业主体执业证照申领

1)执业主体下载认证APP,并且激活执业主体账号(如果医疗机构有自己的移动端,我们提供了H5页面可以更加方便医疗机构的对接);

2)执业主体在线扫脸认证完成实名认证,验证执业主体的真实性;

3)执业主体申请执业资格证,此时将通过基础资源共享链的基础资源库验证执业主体的身份;

4)系统核对执业主体的执业资格与申领证照是否一致,在一致情况下签发执业证照,执业主体的执业证照申领成功,可以在认证APP上进行查看,以及后续场景中进行使用。

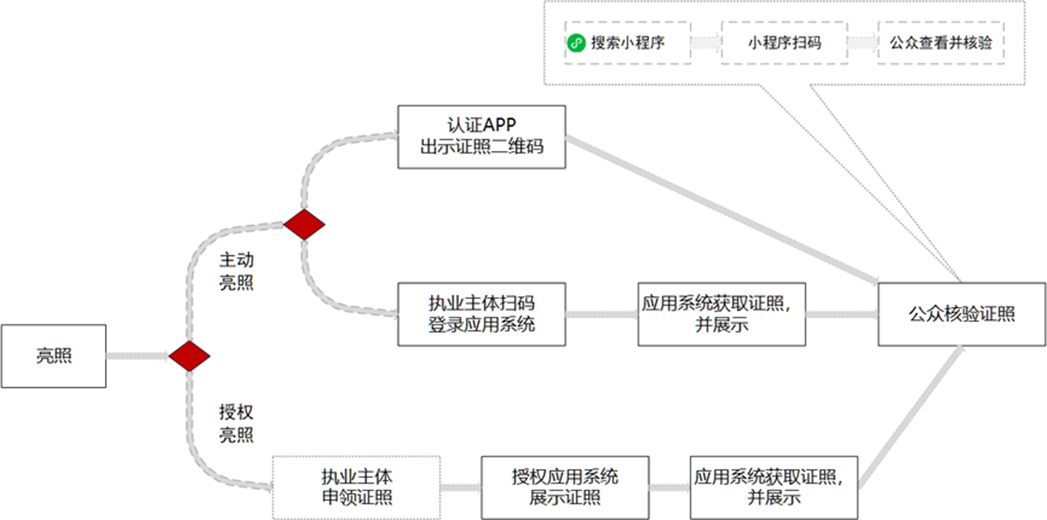

3.3 亮照执业与公众核验

执业主体执业证照亮照与核验分为几种方式分别叙述如下:

1)执业主体(医生、护士、药师等)主动通过认证APP亮证

执业主体在认证APP上,进入电子证照,点击“亮证”,展现执业证照亮证二维码。

公众可以通过搜索小程序,并且进入小程序,通过小程序扫码,查看执业主体的执业证照信息,并进行核验。

2)执业主体(医生、护士、药师等)通过扫码登录应用系统亮证

执业主体通过认证APP“扫一扫”,扫描应用系统的登录二维码。

执业主体在认证APP上选择执业证照,并确认登录及授权应用系统展示证照。

应用系统通过分布式身份认证集成中台获取执业主体授权展示的执业证照,并且在相应的系统或设备上展示(如:诊室显示屏、HIS系统、互联网医院的网页等)。

公众可以通过跨证书认证机构多证照身份认证服务提供的小程序,启用“扫一扫”,扫描证照上的二维码,查看证照信息及核验证照。

3)执业主体(医生、护士、药师等)领证后授权应用系统亮证

执业主体在领取到执业证照之后,可以授权期对应的执业机构下的应用系统进行亮照。

应用系统通过分布式身份认证集成中台获取执业主体授权展示的执业证照,并且在相应的系统或设备上展示(如:诊室显示屏、HIS系统、互联网医院的网页等)。

公众可以通过跨证书认证机构多证照身份认证服务提供的小程序,启用“扫一扫”,扫描证照上的二维码,查看证照信息及核验证照。

3.4 基于执业证的“扫一扫”登录

1)执业主体访问业务系统,业务系统通过分布式身份认证集成中台获取登录二维码并在登录界面展示;

2)执业主体通过认证APP的“扫一扫”,扫描二维码,认证APP展现执业证照,并且询问用户是否授权登录,用户确定授权登录;

3)分布式身份认证集成中台验证执业主体的身份以及执业证照等。

4)验证通过返回业务系统登录成功,业务系统可以根据登录信息获取执业主体的电子证照;可以在诊室显示屏、业务系统、互联网医疗系统等上进行展示;公众可以通过小程序进行电子证照的查验(见前面叙述)。

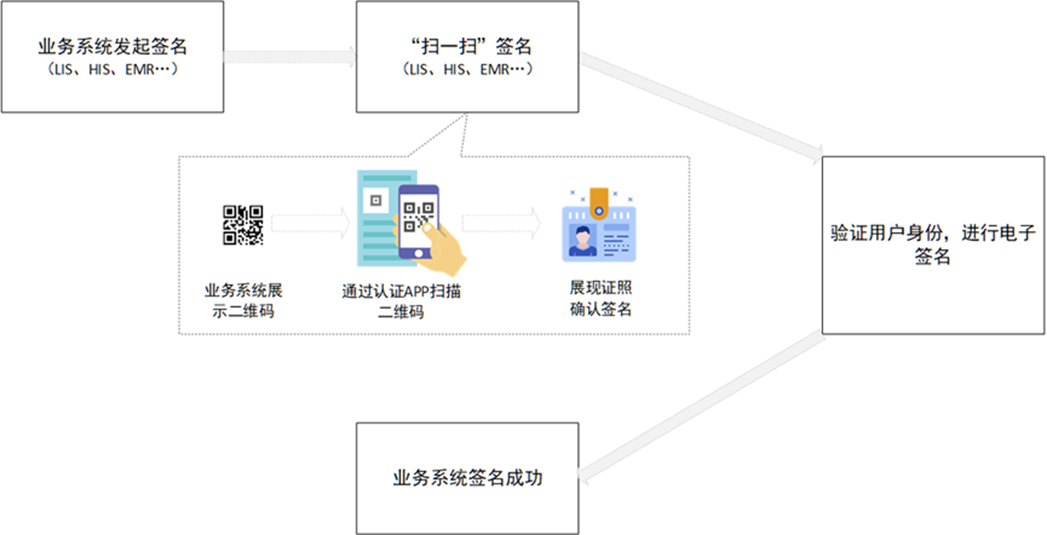

3.5 基于执业证的“扫一扫”电子签名

1)业务系统发起签名请求,获取签名的二维码,并且在业务系统进行展示。

2)执业主体通过认证APP“扫一扫”,扫描二维码,认证APP展现执业主体执业证照,执业主体确认签名。

3)分布式身份认证集成中台验证执业主体身份,并且完成电子签名。

4)签名成功,返回业务系统签名成功,并且返回签名值给业务系统。

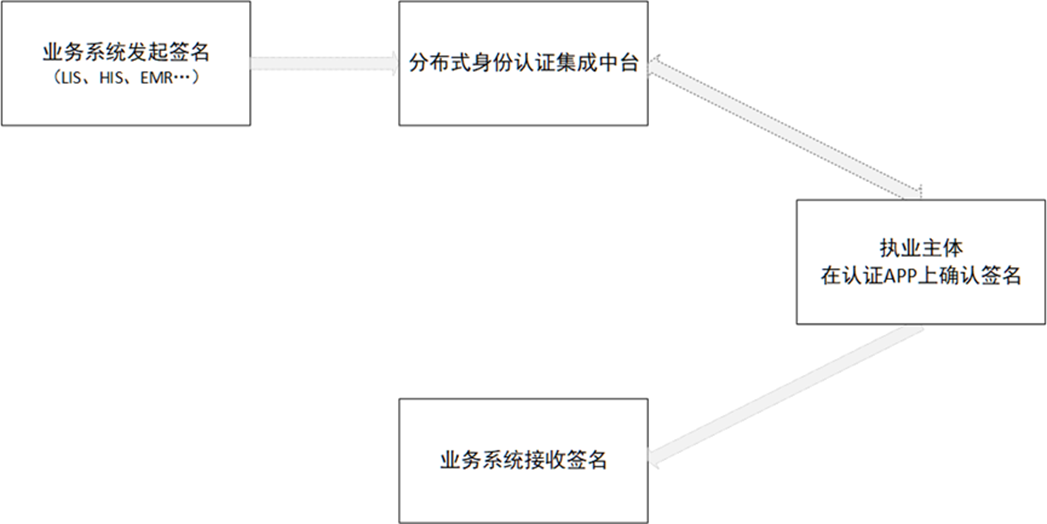

3.6 医疗系统的推送签名

1)业务系统把需要签名的数据推送到分布式身份认证集成中台。

2)执业主体在认证APP上手动确认签名(签名时,展示执业证照并要求用户确认签名);或在认证APP上授权自动签名(授权时,通过执业证照授权),分布式身份认证集成中台将在接收到签名请求时,自动完成电子签名。

3)签名完成,返回业务系统。

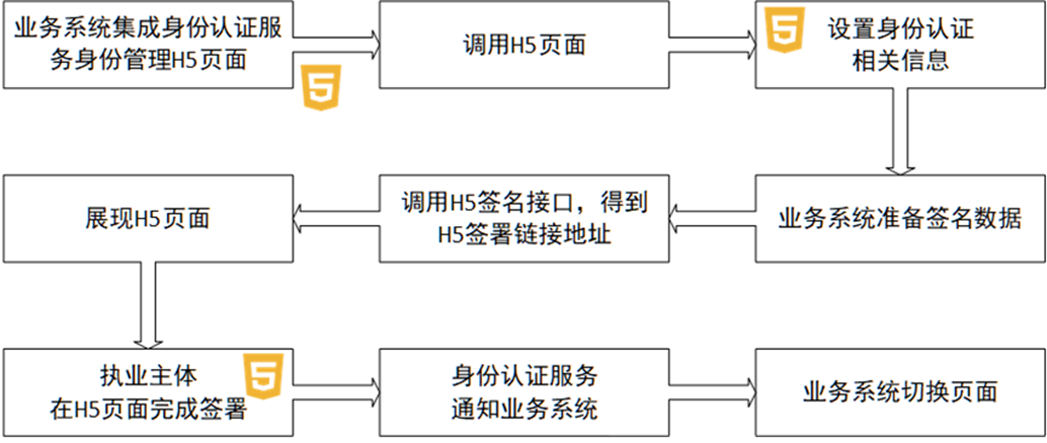

3.7 提供H5场景支撑

1)身份认证服务为业务系统提供了H5集成页面,业务系统可以集成H5页面完成执业主体(医生/护士等)的身份认证,电子执业证照的申领等,同时也可以申请数字证书。

2)业务系统可以准备好签名数据后,调用身份认证服务的H5签署接口,得到H5签署链接地址,并在业务系统的APP/移动端进行展示。

3)执业主体在H5页面进行签名操作,完成签署之后,身份认证服务通过回调方式通知业务系统签名完成。

4)业务系统接收到通知后,切换页面进行相应的业务处理。

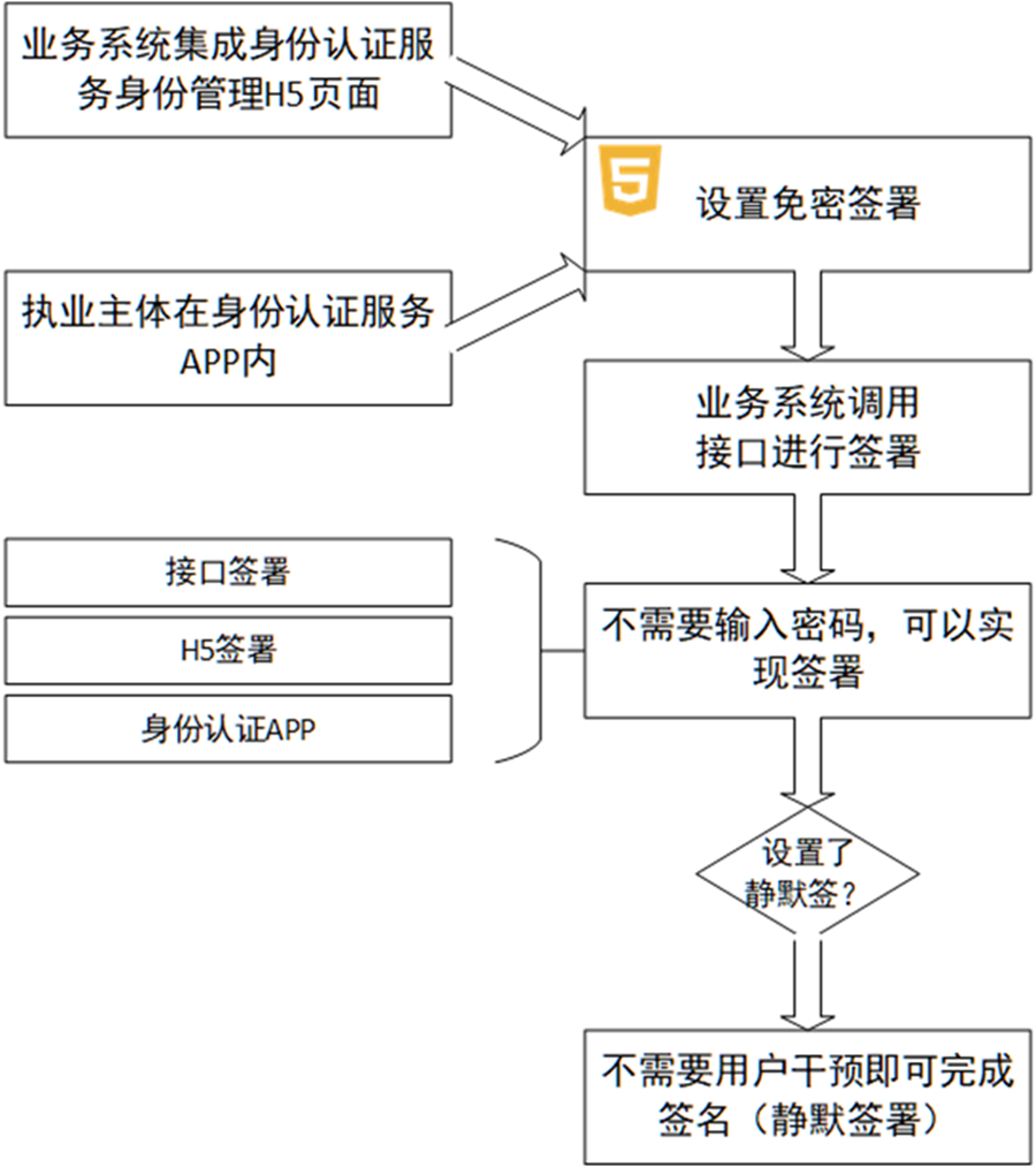

3.8 免密和静默签署场景

1)在身份认证APP或身份认证H5页面,可以进行免密设置和静默签署设置。

2)在设置了免密签之后,业务系统无需提供PIN码输入页面,即可调用接口实现签署。

3)在设置了静默签署后,身份认证服务可以把推送到认证服务进行签署的数据,自动完成数据签署,无需用户干预。

4 身份认证服务接口调用

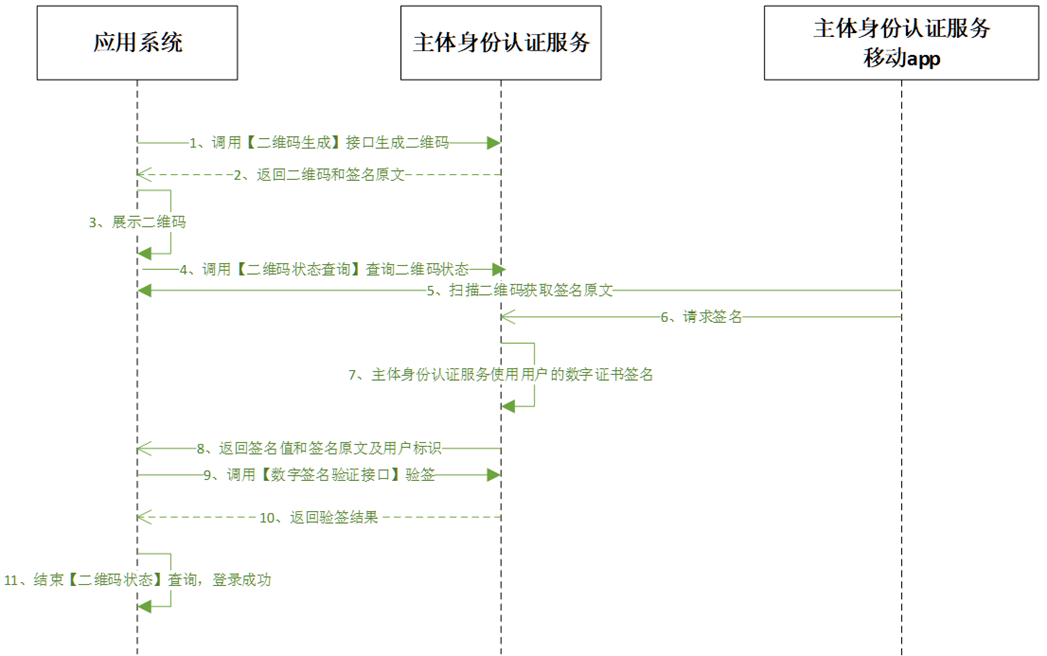

4.1 扫码登录

4.1.1应用场景

应用系统希望通过身份认证服务提供的移动app扫码登录应用系统,给用户提供便捷的登录方式。

4.1.2接入说明

4.1.2接入说明

前置条件:执业人员安装主体身份认证服务提供的移动app,激活账号进行实名认证后申请数字证书。

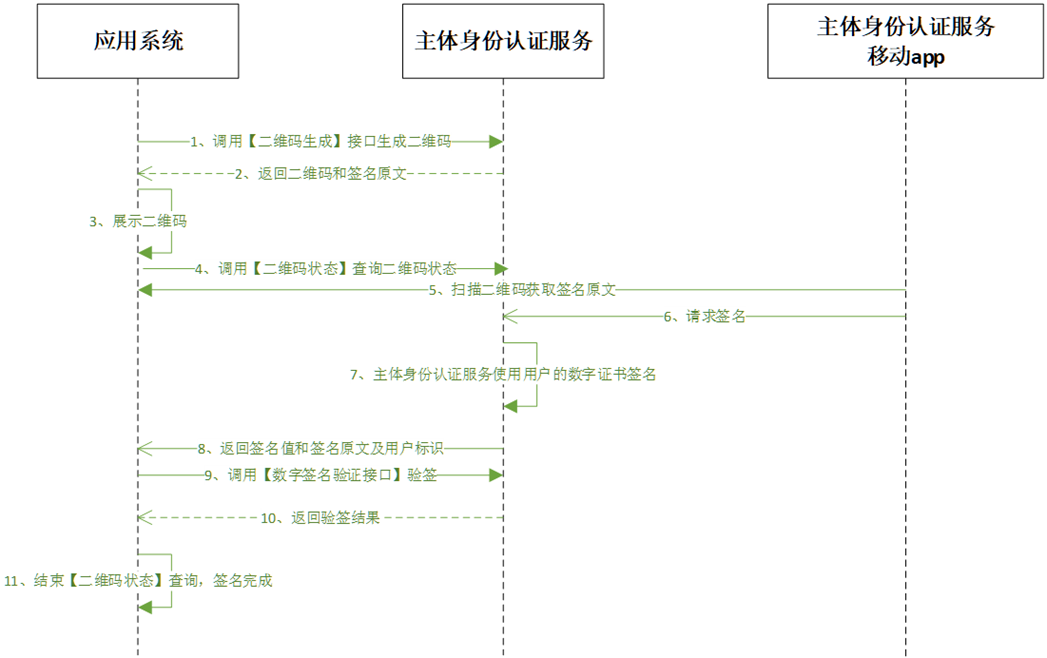

1、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.7章节【生成二维码接口】,二维码接口业务类型opType选择LOGIN:登录;

2、主体身份认证服务返回二维码;

3、应用系统展示返回的二维码,此处二维码状态“待扫码”;

4、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.8章节【二维码状态查询】接口开始轮询查询二维码的的状态;

5、执业人员使用主体身份认证服务提供的移动app扫描应用系统展示的二维码并解析二维码获取签名原文,二维码状态改为“扫码中”;

6、移动app获取签名原文后请求主体身份认证服务进行签名并用申请的证书进行签名;

7、主体身份认证服务调用用户证书完成签名;

8、主体身份认证服务完成签名后调用应用系统生成二维码的回调地址通知签名值、签名原文及用户标识,二维码状态为“已扫码”;

9、应用系统可调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.章节【数字签名验证】接口对签名值进行验签;

10、主体身份认证服务返回验签结果;

11、应用系统获取签名结果和验签结果后,查询到二维码状态“已扫码”停止二维码转态查询在认证通过情况下,登录系统;认证失败,不能登录;重新刷新二维码。

4.2 扫码签名

4.2.1应用场景

应用系统希望通过主体身份认证服务对原文数据或者是摘要数据进行数据签名。应用系统在调用主体身份认证服务生成待签名数据的二维码,执业人员通过主体身份认证服务的移动端app扫码完成签名。

4.2.2接入说明

前置条件:执业人员安装主体身份认证服务提供的移动app,激活账号进行实名认证后申请数字证书。

1、 应用系统调用《跨证书认证机构多证照主体身份认证服务应用接口标准》中7.7章节【生成二维码接口】,二维码接口业务类型opType选择LOGIN:签名;

2、 主体身份认证服务返回二维码;

3、 应用系统展示返回的二维码,此处二维码状态“待扫码”;

4、 应用系统调用《跨证书认证机构多证照主体身份认证服务应用接口标准》中7.8章节【二维码状态查询】接口开始轮询查询二维码的的状态;

5、 执业人员使用主体身份认证服务提供的移动app扫描应用系统展示的二维码并解析二维码获取签名原文,二维码状态改为“扫码中”;

6、 移动app获取签名原文后请求主体身份认证服务进行签名并用申请的证书进行签名;

7、 主体身份认证服务调用用户证书完成签名;

8、 主体身份认证服务完成签名后调用应用系统生成二维码的回调地址通知签名值、签名原文及用户标识,二维码状态为“已扫码”;

9、 应用系统可调用《跨证书认证机构多证照主体身份认证服务应用接口标准》中7.章节【数字签名验证】接口对签名值进行验签;

10、主体身份认证服务返回验签结果;

11、应用系统获取签名结果和验签结果后,查询到二维码状态“已扫码”停止二维码转态查询,完成用户登录。。

4.3 数据签名

4.3.1应用场景

应用系统通过接口方式对数据进行签名,防止数据被篡改。支持原文或者原文摘要进行签名。

4.3.2接入说明

4.3.2接入说明

前置条件:安装主体身份认证服务提供的移动app,激活账号进行实名认证后申请数字证书。

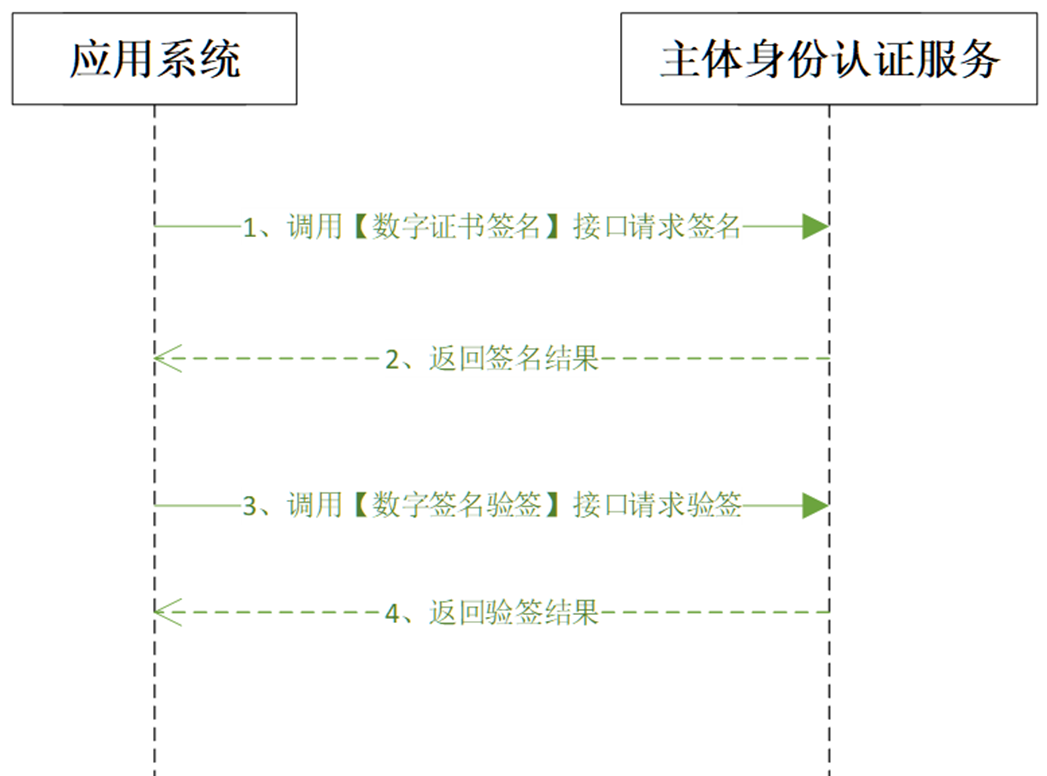

1、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.2章节数字证书签名接口请求数字签名,请求签名时需要输入证书pin码(在设置了免密签后,无需输入PIN码);

2、主体身份认真服务返回签名结果;

3、应用系统需要对签名数据进行有效性验证,证明数据未被篡改,应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.4章节数字签名验证接口对签名数据进行有效性验证;

4、主体身份认证服务完成验签后返回处理结果。

4.4 查证亮证

4.4.1应用场景

应用系统有需求查询用户的电子证照并亮证,例如需要查询用户拥有哪些类型的电子证照,并展示电子证照版式文件,或者展示电子证照的二维码信息。

4.4.2接入说明

4.4.2接入说明

前置条件:安装主体身份认证服务提供的移动app,激活账号进行实名认证后完成申领电子证照。

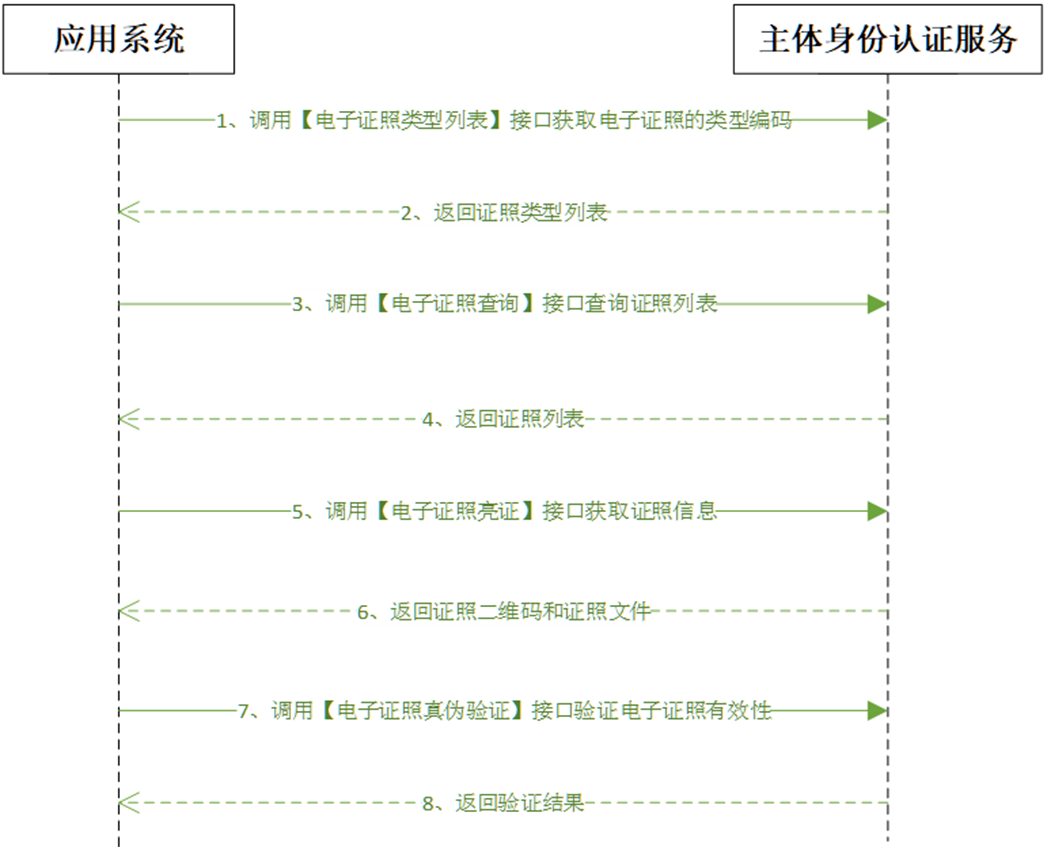

1、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.14章节电子证照类型列表接口查电子证照类型列表及编码;

2、主体身份认证服务返回查询的证照类型列表及证照类型编码;

3、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.12章节的电子证照查证接口获取证照列表,输入第2步获取的证照类型编码可以获取指定1个或者多个证照类型;

4、主体身份认证服务返回持有者的证照列表及电子证照标识,支持查询多个;

5、应用系统通过第4步获取到的电子证照标识调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.11章节电子证照亮证接口,获取电子证照的文件及二维码;

6、主体身份认证服务返回电子证照的文件和二维码信息。

4.5 生成时间戳

4.5.1应用场景

应用系统业务中需要在业务交易过程中打上可信赖的时间戳,从而解决由于时间产生不可信赖而发生的一些交易行为不安全问题。

4.5.2接入说明

4.5.2接入说明

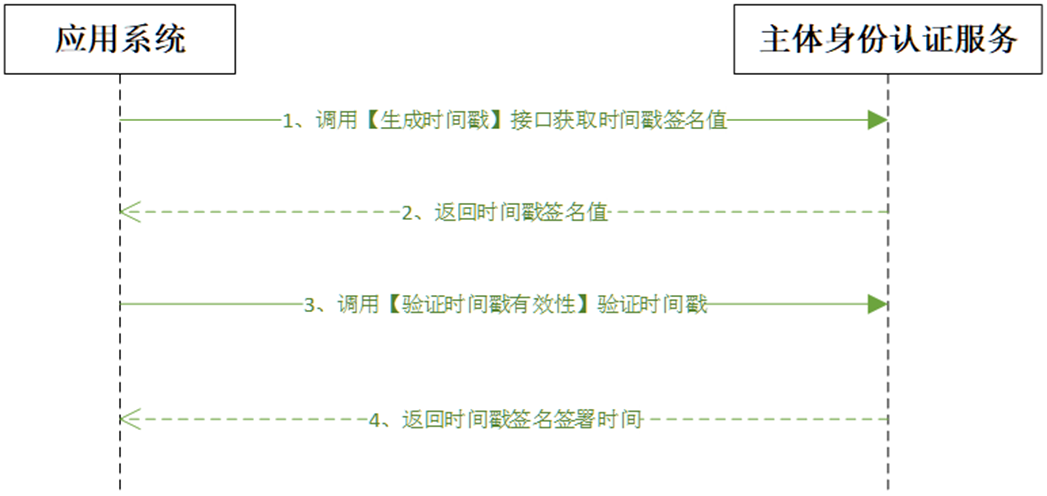

1、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.5章节生成时间戳接口请求生成时间戳;

2、主体身份认证服务根据请求返回时间戳签名值;

3、应用系统调用《跨CA机构多证照主体身份认证服务应用接口标准》中7.6章节验证时间戳有效性;

4、主体身份认证服务返回时间戳签名签署时间,国家标准时间。

4.6 集成H5签名

4.6.1应用场景

医疗机构有自己的应用系统app,例如互联网医院app,医生在app上填写病例,完成电子处方开具并完成医生签名,药师对医生的处方进行审核完成药师签名,当医生和药师完成签名时需要输入签署的密码完成签署意愿确认时可以直接获取执业身份主体认证服务提供的H5页面完成签署。

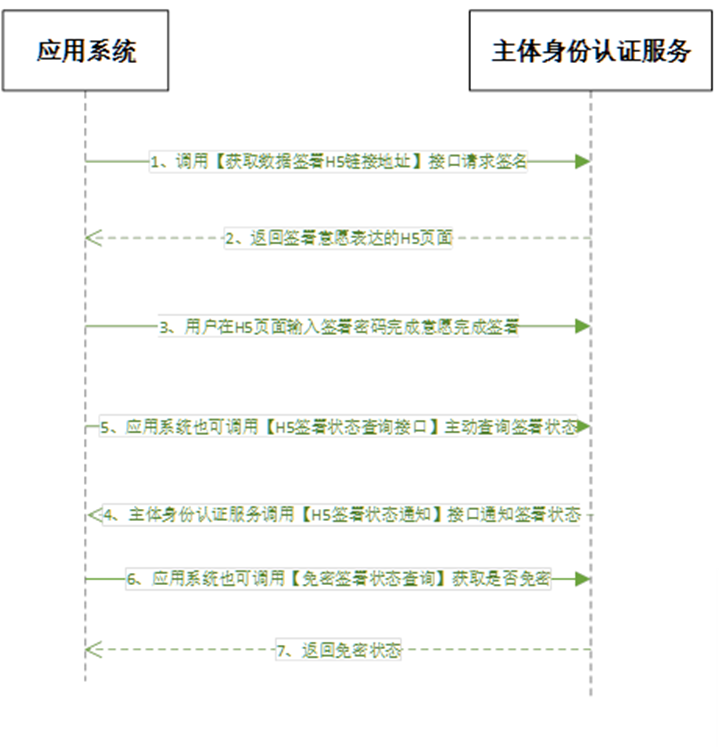

4.6.2接入说明

1、应用系统调用《跨证书认证机构多证照主体身份认证服务应用接口标准》》中7.20章节的【获取数据签署H5链接地址】请求签名。

2、主体身份认证服务根据请求返回签署的页面。

3、用户可以在页面输入签署密码确认签署。

4、主体身份认证服务调用7.23章节的【H5签署状态通知】接口将签署结果返回给应用系统。

5、应用系统可以调用7.22章节的【H5签署状态查询接口】主动查询签署状态。

6、应用系统中如果不需要用户录入签署密码(比如医生每次开具电子病例或者处方时都要输入签署的密码会比较繁琐且影响工作效率),则医生可以在集成的H5签署管理页面中设置密。

7、应用系统采用接口调用签署接口7.2【数字证书签名】接口和8.3【电子签章】接口时,调用7.24【免密签署状态查询】获取用户是否开启免密签署,如果用户已经设置则接口可不传入密码。

4.7 移动端签署

4.7.1应用场景

场景一:应用系统将待签署数据和文档同步到身份认证服务,在移动设备上完成签署。可以实现单人签署和多人签署,例如A医生签署完成后给B医生签署,A、B医生都通过移动端完成签署。

场景二:应用系统将待签署数据和文档同步到身份认证服务,同一份数据多人签署,有的在移动app上完成签署,而有的只是在业务系统上完成扫码签署的场景。

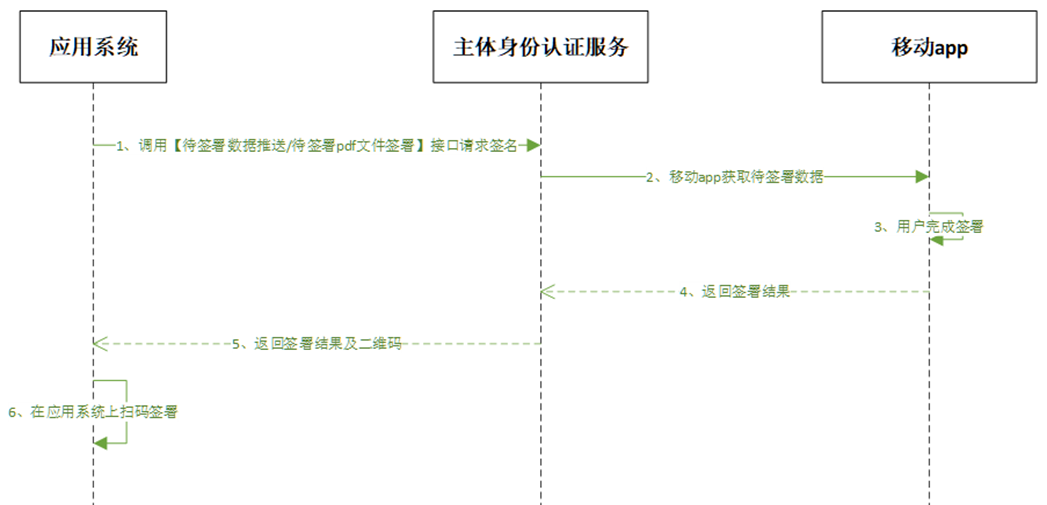

4.7.2接入说明

1、应用系统调用7.16或者7.17【待签署数据推送】将数据同步到主体身份认证服务。

2、移动app根据推送数据的医生标识获取医生的待签署列表。

3、医生在移动app上完成签署。

4、App签署完成结果返回给主体身份认证服务。

5、应用系统收到签署结果。

6、返回结果中带有一个二维码,其他用户可以通过扫码完成对此条数据的签署,比较常见的场景是,实习医生在业务系统中发起签署(采用扫码签署),主管医生可能不在现场,需要通过移动app完成签署的场景。

5 电子签章服务接口调用

5.1 pdf签章

5.1.1应用场景

应用系统需要对pdf文件进行签章,支持指定文件中关键字位置签章和指定文件中位置进行签章。

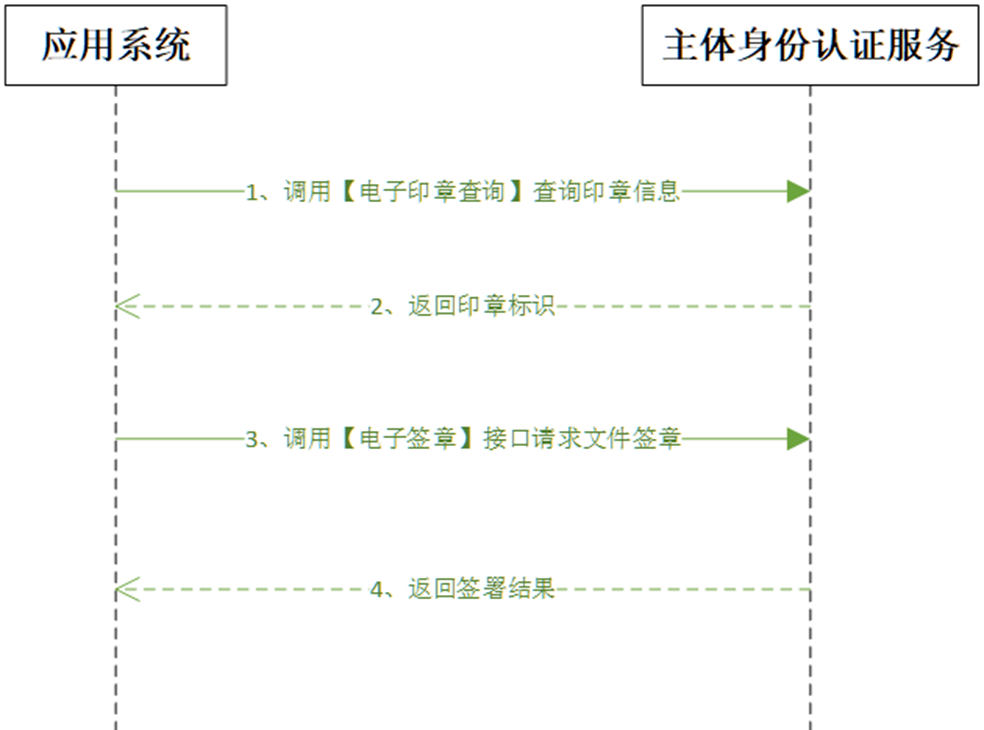

5.1.2接入说明

5.1.2接入说明

前置条件:安装主体身份认证服务提供的移动app,激活账号进行实名认证后完成电子印章申请。

- 应用系统调用《跨证书认证机构多证照主体身份认证服务应用接口标准》中8.2章节的电子印章查询接口查询主体的电子印章标识;

- 主体身份认证服务返回印章标识及印章数据;

- 应用系统根据第2步返回的印章标识调用《跨证书认证机构多证照主体身份认证服务应用接口标准》中8.3章节的电子签章接口对pdf文件请求签章;

- 主体身份认证服务返回签章文件等信息。

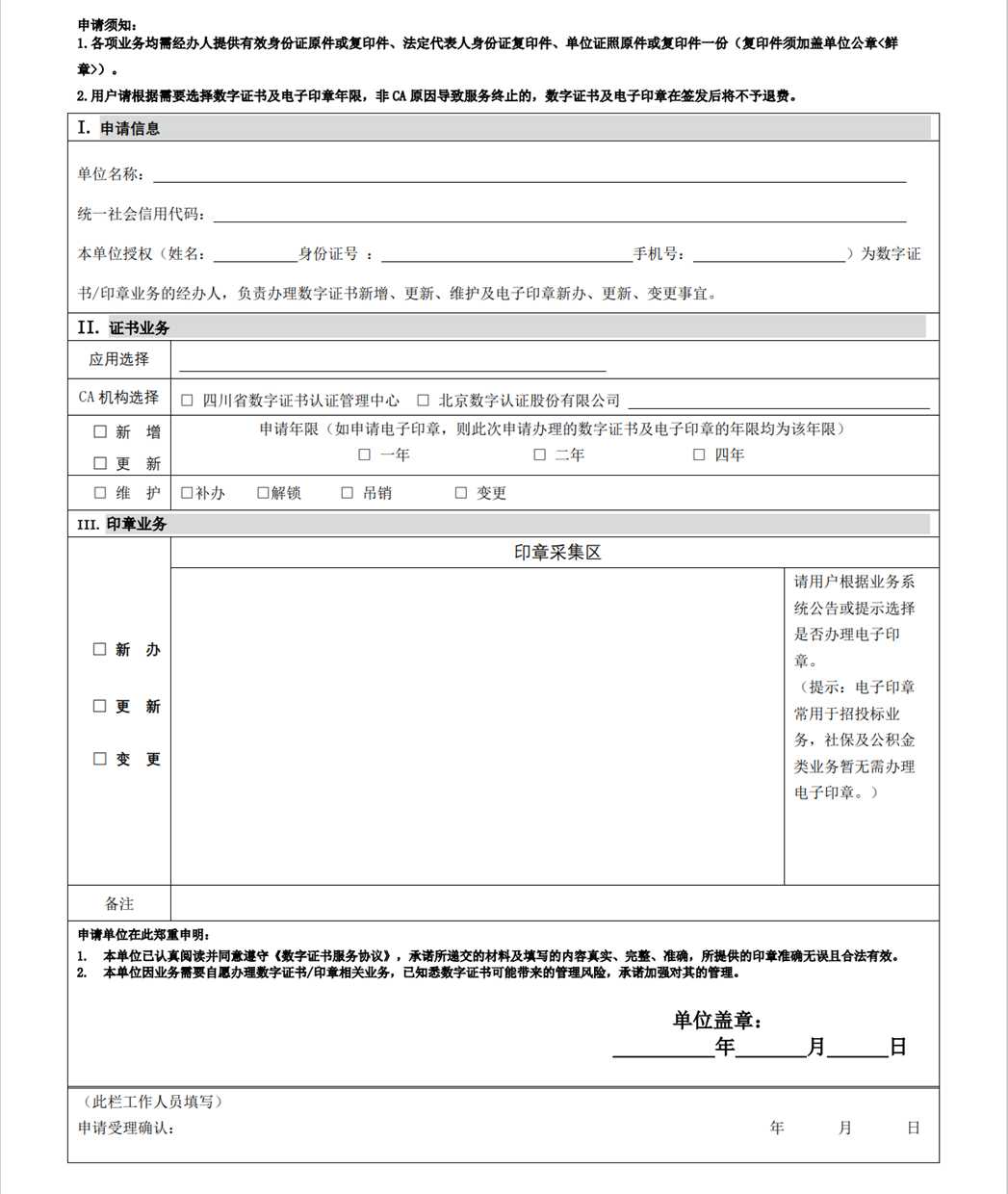

附录A

数字证书及电子印章机构接入申请表

《数字证书服务协议》

数字证书由第三方电子认证机构(即CA机构)签发。第三方电子认证机构是指已取得国家工业和信息化部颁发的《电子认证服务许可证》和国家密码管理局颁发的《电子认证服务使用密码许可证》的电子认证服务机构。遵照《中华人民共和国电子签名法》、《中华人民共和国密码法》等法律法规为用户提供数字证书相关的电子认证服务。

本协议中的“用户”指数字证书持有人以及申请使用数字证书的实体。数字证书(以下简称“证书”),是指包含数字证书使用者身份信息和公开密钥的电子文件。能够标识您的身份,用于网络系统登录身份认证及确保您使用数字证书进行签名的电子数据的真实性、完整性、机密性和抗抵赖性,Ca机构或受CA机构委托的第三方将对您进行身份鉴证,当您通过身份鉴证后将为您签发数字证书。

为明确各方权利和义务,CA机构和用户就数字证书的申请和使用等事项达成以下协议,双方共同遵守执行。

(一)用户知晓证书用于在网络上标识用户身份及电子签名,应按照业务系统的要求使用证书,不作其他任何用途。用户应正确使用证书,所有使用证书在网上作业中的活动均视为用户所为,用户对使用证书的行为负责,因此而产生的相关后果由用户自行承担。

(二)用户同意CA机构向有关部门和个人核实用户信息且CA机构有权合法收集、处理、传递和应用用户资料,并按照国家有关规定对用户资料保密。

(三)用户申请证书时应提供真实、完整、准确的资料和信息。如用户故意或过失提供不真实资料和信息而导致CA机构签发证书错误的,造成相关各方损失的,由用户承担因此所造成的相关责任和损失。

(四)非CA机构过错而导致签发数字证书延迟、中断或者无法签发的,CA机构不承担赔偿责任。

(五)用户提供的资料信息(如机构名称、统一社会信用代码、个人用户的姓名、身份证号等)在证书有效期内变更的,应当及时书面告知CA机构,并终止使用证书。

(六)证书一律不得转让、转借或转用。因转让、转借或转用而产生的相关后果应当由用户自行承担。如因用户原因致使证书私钥泄露、损毁或者丢失的,损失由用户自行承担。如证书私钥在证书有效期内泄露、损毁、丢失或可能泄露、损毁、丢失的,用户应及时向CA机构申请办理吊销手续。证书吊销申请受理后24小时内生效,期间用户自行承担使用数字证书造成的一切责任。

(七)用户应确保其应用系统能为证书提供安全的应用环境,若因网络、主机、操作系统或其他软硬件环境等存在安全漏洞,由此导致的安全事故及相关后果,CA机构不承担责任。

(八)用户终止使用证书时,应当立即申请吊销证书。证书吊销申请受理后24小时内生效,期间用户自行承担使用数字证书造成的一切责任。

(九)如果单位证书用户单位解散、注销或个人证书用户失去民事行为能力、死亡,法定责任人需要携带相关证明文件及原证书,向CA机构请求吊销用户证书。相关责任人应当承担其证书在吊销生效前相关行为所产生的责任。

(十)下列情形之一,CA机构有权吊销证书并不承担任何责任。由此给CA机构造成损失的,用户应当向CA机构承担赔偿责任:

1、提供的资料或信息不真实、不完整或不准确的;

2、证书相关信息有变更或证书私钥已经丢失或可能丢失,未终止使用该证书并通知CA机构的;

3、用户未履行本协议所规定的责任和义务;

4、法律、法规规定的其他情形。

(十一)证书在有效期届满后自动失效。

(十二)CA机构承诺,由于CA机构过错导致数字证书签发错误或证书私钥被破译并对用户造成损失的,CA机构按照电子认证业务规则(cps)承担相应的赔偿责任。

(十三)用户在申请表上签字或盖章或在线勾选“同意”时起,本协议生效。本协议生效后,CA机构及用户均应依诚实守信之原则履行协议项之全部义务,若因本协议的履行、解释、赔偿所产生的一切争议,经双方协商不能解决,任何一方均可将争议提交CA机构所在地有管辖权的人民法院诉讼解决。

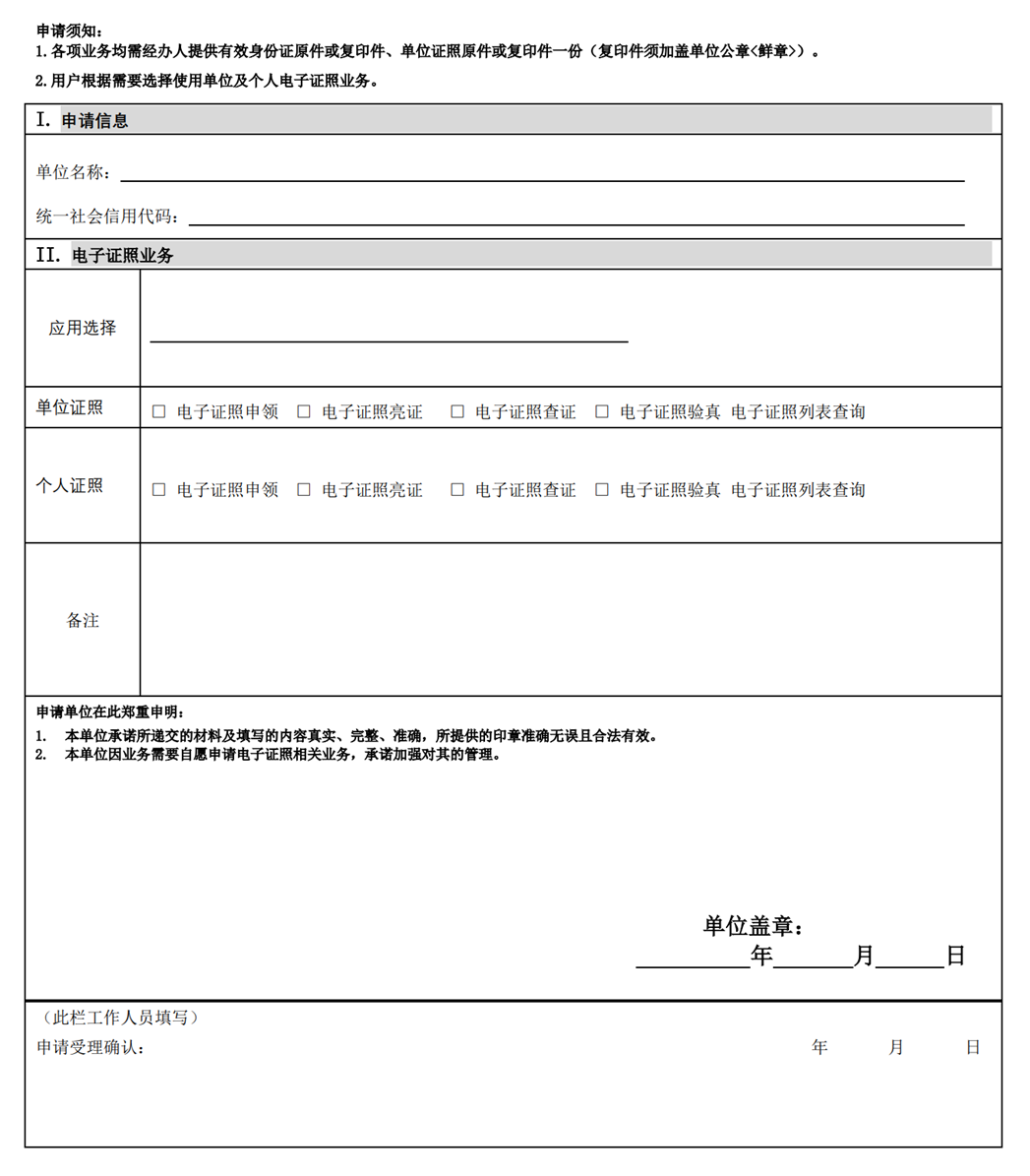

附录B

电子证照机构接入申请表

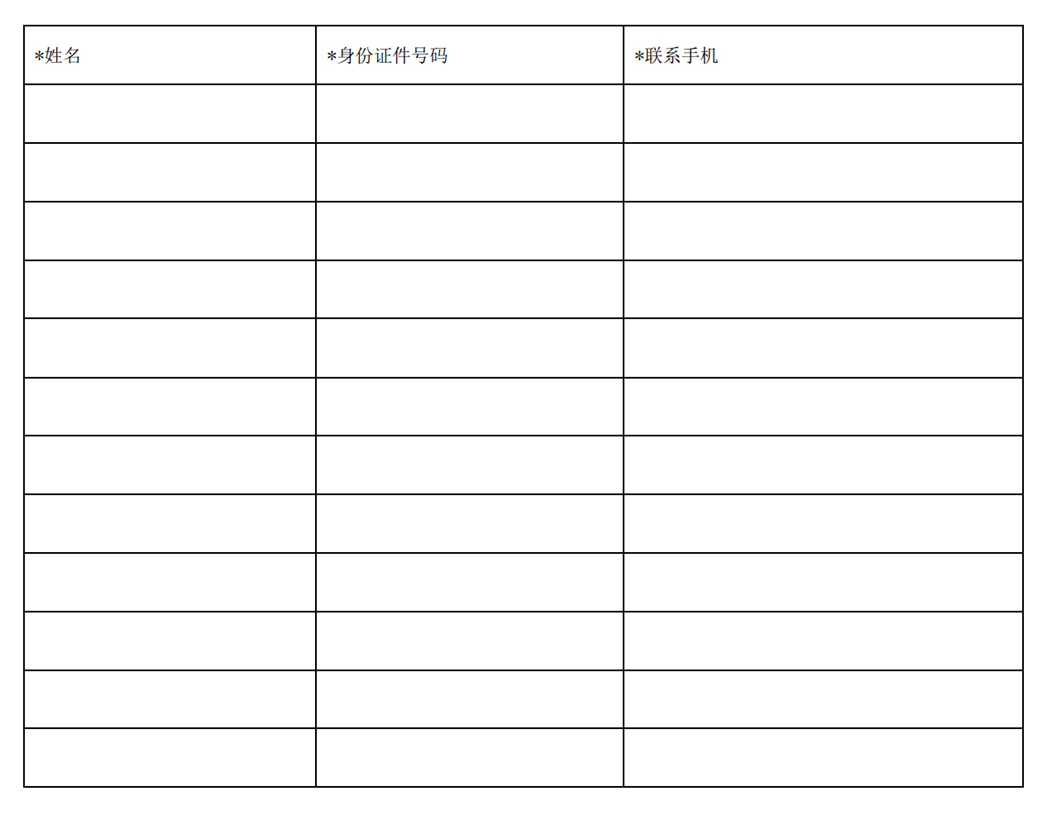

附录C

医疗机构个人用户列表